Centenas de produtos UEFI de 10 fornecedores estão suscetíveis a comprometimento devido a um problema crítico na cadeia de fornecimento de firmware conhecido como PKfail, que permite que invasores ignorem o Secure Boot e instalem malware.

Conforme descoberto pela Binarly Research Team, os dispositivos afetados usam uma “chave mestra” de inicialização segura de teste, também conhecida como chave de plataforma (PK), gerada pela American Megatrends International (AMI), que foi marcada como “NÃO CONFIE” e que os fornecedores originais deveriam ter substituído por suas próprias chaves geradas com segurança.

“Essa chave de plataforma, que gerencia os bancos de dados de inicialização segura e mantém a cadeia de confiança do firmware ao sistema operacional, geralmente não é substituída por OEMs ou fornecedores de dispositivos, resultando em dispositivos sendo enviados com chaves não confiáveis”, disse a equipe de pesquisa da Binarly.

Os fabricantes de dispositivos UEFI que usaram chaves de teste não confiáveis em 813 produtos incluem Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo e Supermicro.

Em maio de 2023, a Binarly descobriu um incidente de segurança na cadeia de suprimentos envolvendo chaves privadas vazadas do Intel Boot Guard, impactando vários fornecedores. Conforme relatado pela BleepingComputer, a gangue de extorsão Money Message vazou o código-fonte MSI para o firmware usado pelas placas-mãe da empresa.

O código continha chaves privadas de assinatura de imagem para 57 produtos MSI e chaves privadas Intel Boot Guard para outros 116 produtos MSI.

No início deste ano, uma chave privada da American Megatrends International (AMI) relacionada à “chave mestra” do Secure Boot também vazou, afetando vários fabricantes de dispositivos empresariais. Os dispositivos impactados ainda estão em uso, e a chave está sendo usada em dispositivos empresariais lançados recentemente.

Impacto e recomendações do PKfail

Como explica Binarly, explorar esse problema com sucesso permite que agentes de ameaças com acesso a dispositivos vulneráveis e à parte privada da Chave de Plataforma ignorem a Inicialização Segura manipulando o banco de dados da Chave de Troca de Chaves (KEK), o Banco de Dados de Assinaturas (db) e o Banco de Dados de Assinaturas Proibidas (dbx).

Depois de comprometer toda a cadeia de segurança, do firmware ao sistema operacional, eles podem assinar códigos maliciosos, o que lhes permite implantar malware UEFI como CosmicStrand e BlackLotus .

“O primeiro firmware vulnerável ao PKfail foi lançado em maio de 2012, enquanto o mais recente foi lançado em junho de 2024. No geral, isso faz com que esse problema na cadeia de suprimentos seja um dos mais duradouros do gênero, abrangendo mais de 12 anos”, acrescentou Binarly.

“A lista de dispositivos afetados, que no momento contém quase 900 dispositivos, pode ser encontrada em nosso aviso BRLY-2024-005 . Uma análise mais detalhada dos resultados da verificação revelou que nossa plataforma extraiu e identificou 22 chaves únicas não confiáveis.”

Para mitigar o PKfail, os fornecedores são aconselhados a gerar e gerenciar a chave de plataforma seguindo as práticas recomendadas de gerenciamento de chaves criptográficas, como os Módulos de segurança de hardware.

Também é essencial substituir quaisquer chaves de teste fornecidas por fornecedores independentes de BIOS, como a AMI, por suas próprias chaves geradas com segurança.

Os usuários devem monitorar as atualizações de firmware emitidas pelos fornecedores de dispositivos e aplicar quaisquer patches de segurança que abordem o problema da cadeia de suprimentos do PKfail o mais rápido possível.

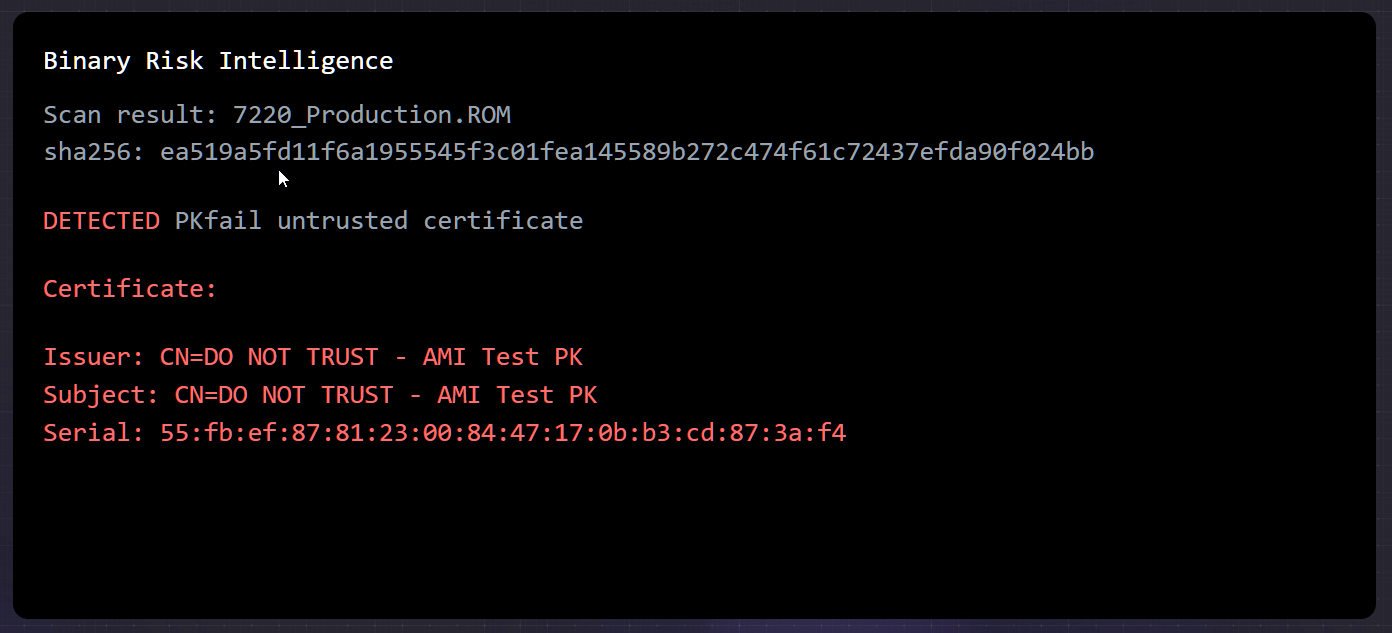

A Binarly também publicou o site pk.fail , que ajuda os usuários a escanear binários de firmware gratuitamente para encontrar dispositivos vulneráveis ao PKfail e cargas maliciosas.